De nos jours, les attaques informatiques sont devenues un phénomène courant, même un débutant peut exploiter les vulnérabilités de votre site et endommager des infrastructures critiques en utilisant de nombreux outils disponibles en ligne gratuitement. Les utilisateurs de CMS open source comme WordPress sont parmi les cibles les plus faciles. Avec l’augmentation des attaques informatiques, réaliser un audit de sécurité de son site internet est devenu plus important que jamais.

Il est important de noter que ces tests ne doivent être effectués qu’avec l’accord des propriétaires et des fournisseurs d’hébergement. Il est donc impératif d’obtenir la permission et de signer des contrats avec ces entités avant la réalisation des tests ainsi que des recettages précis et détaillés après la réalisation des tests.

L’essentiel en 9 points.

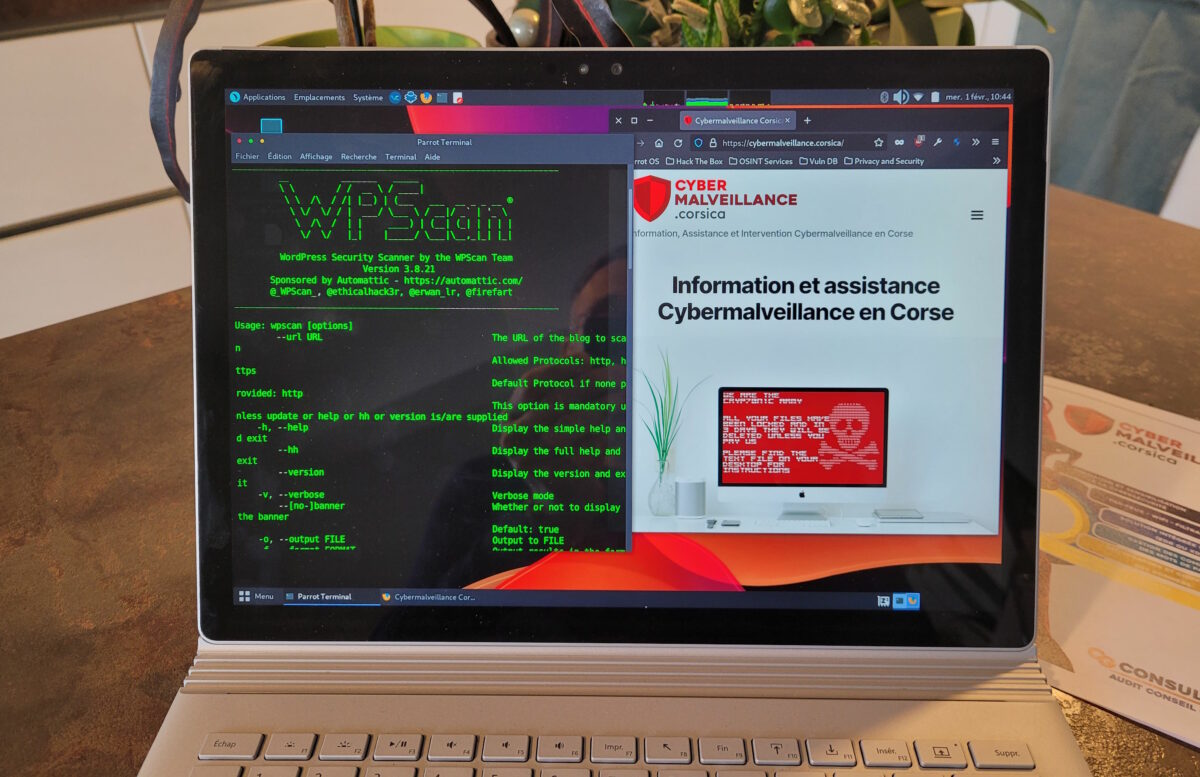

Ces 9 tests requièrent l’utilisation d’outils très spécifiques, les auditeurs qui les effectuent traditionnellement s’appuient sur deux distributions Linux très connues, Kali et/ou Parrot Os.

Ces distributions permettent de réaliser de nombreux autres types d’attaques et de contrôles de sécurité que vous pouvez facilement trouver sur internet. Le sujet ici est de présenter les grandes lignes et un aperçu assez large des dangers potentiels que représente un site internet exposé en permanence sur le web sans que ces tests aient été effectués et les solutions de défense mises en place.

Injection SQL

L’injection SQL est une technique de hacking qui consiste à insérer du code malveillant dans une requête SQL exécutée par un site web. Ce code malveillant peut alors permettre à un attaquant de prendre le contrôle de la base de données et d’exécuter des opérations malveillantes, telles que la lecture, la modification ou la suppression de données sensibles. C’est l’une des vulnérabilités les plus courantes des sites web et peut être évitée en utilisant des pratiques de programmation sécurisées et en validant correctement les entrées utilisateur.

Faille d’Authentification

Une faille d’authentification brisée est une vulnérabilité de sécurité dans une application qui permet à un attaquant de contourner les contrôles d’authentification pour accéder à des données ou des fonctionnalités restreintes. Cela peut se produire lorsque les processus d’authentification sont mal implémentés, que les données d’identification sont stockées de manière non sécurisée ou que les sessions utilisateur ne sont pas correctement gérées. Les attaquants peuvent exploiter ces faiblesses pour accéder à des données sensibles ou pour effectuer des actions malveillantes sur le site web. Pour éviter cette vulnérabilité, les développeurs doivent mettre en œuvre des mesures de sécurité robustes pour les processus d’authentification et le stockage des données d’identification.

Exposition de données sensibles

L’exposition des données sensibles est une vulnérabilité de sécurité qui se produit lorsque ces données sont accidentellement rendues accessibles à des parties non autorisées. Cela peut se produire lorsque les données sont stockées de manière non sécurisée, transmises sans protection adéquate ou lorsque des vulnérabilités logicielles sont exploitées pour accéder aux données. Pour éviter cette vulnérabilité, il est important de stocker et de transmettre les données sensibles de manière sécurisée et d’utiliser des techniques de chiffrage pour protéger les données sensibles.

Faille XML

Une faille XXE (ou injection XML externe) est une vulnérabilité de sécurité informatique qui touche les applications qui traitent des données XML. Elle se produit lorsque l’application n’a pas correctement validé ou filtré les entrées XML, ce qui peut permettre à un attaquant d’injecter du code malveillant ou de lire les fichiers du système. Les failles XXE peuvent entraîner une fuite de données sensibles, une exécution de code à distance, une augmentation des privilèges et d’autres formes de compromission de sécurité.

Faille XSS

Une faille XSS (Cross-Site Scripting) est une vulnérabilité de sécurité informatique qui permet à un attaquant d’injecter du code malveillant (généralement du JavaScript) dans une page web affichée à un utilisateur. Ce code malveillant peut ensuite accéder à des informations sensibles stockées dans le navigateur de l’utilisateur, telles que les informations de connexion, les cookies, etc. Les failles XSS sont souvent causées par une mauvaise validation des entrées utilisateur sur une application web.

Faille de dé-sérialisation

L’insecure deserialization est une faille de sécurité informatique qui se produit lorsque les données d’un objet sérialisé sont converties. Si ces données ne sont pas correctement vérifiées ou filtrées, un attaquant peut en profiter pour injecter du code malveillant dans l’application, ce qui peut entraîner une exécution de code à distance ou une fuite de données sensibles. Les applications vulnérables à cette faille peuvent être compromise en utilisant des entrées malveillantes dans les données sérialisées. Les développeurs peuvent minimiser ce risque en vérifiant soigneusement les données sérialisées avant de les désérialiser et en utilisant des bibliothèques fiables pour la sérialisation et la désérialisation.

Utilisation de composants vulnérables

L’utilisation de composants vulnérables est une vulnérabilité qui résulte de l’utilisation de composants logiciels, tels que des bibliothèques, des frameworks, des plugins, etc., qui ont été publiquement identifiés comme ayant des vulnérabilités de sécurité connues. C’est malheureusement très souvent le cas.

Cela signifie que ces composants peuvent être exploités par des attaquants pour accéder à des informations sensibles ou causer d’autres types de dommages. Il est important de maintenir à jour tous les composants utilisés dans un système pour éviter les vulnérabilités de sécurité connues.

Journalisation et monitoring

Avoir un système insuffisant de journalisation et de surveillance signifie que les activités du système ne sont pas enregistrées de manière adéquate et que les anomalies et les anomalies ne sont pas surveillées en temps réel. Cela peut entraîner une mauvaise visibilité sur les tentatives d’intrusion et les violations de sécurité, rendant plus difficile la détection et la résolution des incidents de sécurité. Avoir insuffisamment de journalisation et de monitoring peut également empêcher une analyse approfondie des activités pour améliorer la sécurité à long terme.

Tout le reste…

Il y a bien d’autres choses à dire et à tester et malheureusement c’est parfois ce que l’on n’a pas testé qui sert de porte d’entrée. Mais il est toujours préférable de commencer à mettre en place une stratégie de défense plutôt que de penser que notre prestataire de développement et notre hébergeur ont fait ce qu’il fallait. C’est rarement le cas, il ne s’agit tout simplement pas d’une prestation réalisée par le même type d’entreprise.

Normalement avec un article comme celui-ci nos sites internet devraient subir encore plus d’attaques que généralement… Vous savez c’est l’histoire “des cordonniers qui sont toujours les plus mal chaussés”… On en profitera pour publier un autre article sur “comment restaurer son site internet après un hack réussi” ! 😂

Pour aller plus loin, je reste à votre disposition pour vous accompagner à la mise en place d’une stratégie de défense de votre site internet . Ou plus simplement pour discuter des moyens de limiter les risques de cyber-attaques sur le net.

J.Luc

Spécialiste de la transition numérique et consultant en cybersécurité, je compte 25 ans d’expérience dans le privé et le public au service de la réussite des transitions d’administrations et TPE/PME. J’ai été notamment RSI d’un établissement public territorial et par la suite durant 3 ans Conseiller stratégique du président fondateur de Qwant le moteur de recherche européen. Plus récemment j’ai participé depuis sa création et durant 2 ans à l’hyper croissance d’une entreprise de cybersécurité spécialisée dans la protection et l’évaluation des risques de grandes entreprises et de services d’états.